Für eine zuverlässige, erprobte Cloud-Verschlüsselung gibt es zahlreiche Gründe: Sei es, um die Daten-Hoheit zu gewährleisten oder regulatorische Anforderungen einzuhalten - Unternehmen müssen sicher sein, dass ihre wertvollen Daten und die ihrer Kunden bestens vor dem Zugriff Unbefugter geschützt sind. Dies kann auf ganz unterschiedlichen Wegen geschehen. Dieser Beitrag erläutert anhand einer Cloud Data Protection Lösung, dem eperi Gateway, wie Daten in der Cloud wirksam geschützt werden und worauf bei der Auswahl geeigneter Datenschutz-Lösungen zu achten ist.

Darauf kommt es bei der Wahl einer umfänglichen Cloud-Datenschutzplattform an

Darauf kommt es bei der Wahl einer umfänglichen Cloud-Datenschutzplattform an

Die effektivste Methode, um sensible Daten in der Cloud zu schützen, stellt die Verschlüsselung und Pseudonymisierung dar. Dafür gibt es verschiedene Lösungen und Ansätze: Ob Cloud Access Security Broker (CASB) oder Bring Your Own Key (BYOK), alle arbeiten sie zuverlässig und schützen die Daten des Kunden so gut wie möglich.

CASB-Services bzw. -Anwendungen befinden sich zwischen Anwender und Cloud-Plattform und steuern, überwachen und protokollieren den gesamten Datenstrom. Im Falle von BYOK verschlüsselt der Cloud-Anbieter die Daten mithilfe von kryptografischen Schlüsseln, die seine Cloud-Kunden zur Verfügung stellen.

Für das Beurteilen dieser Ansätze sollte man drei wichtige Aspekte betrachten: Datenkontrolle, Benutzbarkeit (Usability) und Datenschutz. Die Datenkontrolle sagt etwas darüber aus, wer die für die Verschlüsselung erforderlichen Schlüssel im Zugriff hat und damit auch Zugriff auf die verschlüsselten Daten besitzt. Beim Thema Benutzbarkeit betrachtet man den Aspekt, inwieweit die Cloud-Anwendungen und deren Funktionen bei verschlüsselten Daten uneingeschränkt nutzbar bleiben. Und beim Merkmal Datenschutz sollte man sich die Frage stellen, ob Abstriche bei Datensicherheit und -schutz in Kauf genommen werden müssen, um die Benutzbarkeit der Cloud-Anwendung oder einzelner Funktionen weiterhin zu gewährleisten.

Nun muss man sich als Verantwortlicher für den Datenschutz gut überlegen, welche dieser drei Merkmale von besonderer Bedeutung sind. Denn leider ist es immer noch so, dass die am Markt existierenden Ansätze und Lösungen nicht alle Anforderungen gleich gut abdecken.

So bieten CASB-Services grundsätzlich zwar einen hohen Datenschutzfaktor und die volle Datenkontrolle, dafür ist die Usability meist nicht optimal, da der Service aufwändig an die verschiedenen Cloud-Applikationen und speziellen Funktionen angepasst werden muss oder im schlimmsten Fall die Nutzung von Cloud-Services gänzlich verhindert, wenn sensible Daten im Spiel sind.

Im Gegensatz dazu spielen BYOK-Ansätze der jeweiligen Cloud-Provider die Karten „Benutzbarkeit“ und „Datenschutz“ sehr geschickt aus, das allerdings zu Lasten der Datenkontrolle. Denn die erforderlichen kryptografischen Schlüssel werden zwar vom Anwender zur Verfügung gestellt, der Cloud-Anbieter jedoch hat auch einen Zugriff auf die Schlüssel. Und das wirkt sich möglicherweise negativ auf das Thema Datenkontrolle aus, die dann nicht mehr exklusiv beim Unternehmen als Cloud-Nutzer liegt.

Jetzt kommt die Stelle, an der Sie sich vielleicht fragen: Gibt es denn eine Cloud-Verschlüsselungslösung, die in allen drei Disziplinen gleichermaßen gut abschneidet? Sie ahnen es, die gibt es, und zwar in Form der eperi Cloud Data Protection (CDP) Lösung. Mit dieser Lösung können Sie sicher sein, bei allen drei Aspekten keine Abstriche machen zu müssen.

So erlangt keiner der Cloud-Anbieter und Datenverarbeiter Zugriff auf Ihre Schlüssel (= optimale Datenkontrolle), die Cloud-Anwendung wird durch die Verschlüsselung nicht wesentlich beeinträchtigt (= hohe Usability), und beim Datenschutz gibt es ebenfalls keine Kompromisse, denn das der eperi Cloud Data Protection-Plattform zugrundeliegende eperi Gateway nutzt eine vom Bundesamt für Sicherheit in der Informationstechnik (BSI) mitentwickelte Engine, die mit Standard-Verschlüsselungsmethoden und -algorithmen arbeitet und öffentlich einsehbar ist, da sie als Open Source-Software frei zur Verfügung steht.

Das leistet das eperi Gateway

Im Rahmen der Cloud-Daten-Verschlüsselung übernimmt das eperi Gateway zahlreiche Aufgaben:

- es verschlüsselt und pseudonymisiert Daten, bevor sie an die Cloud-Anwendung transferiert werden,

- übernimmt das komplette kryptografische Schlüsselmanagement

- und sorgt so für eine konsistente Anwendung der Datenschutz-Richtlinien auf allen Geräten und Plattformen.

Dabei ist es dem eperi Gateway völlig egal, ob es interne oder externe Cloud-Anwendungen, Datenbanken oder Dateispeicher-Systeme anbinden soll. Zu diesem Zweck unterstützt es ein durchdachtes Template-Konzept, auf das wir gleich noch eingehen.

Den umfassenden Datenschutz stellt das eperi Gateway auf zwei Wegen her, nämlich wegen seiner durchgängigen Verschlüsselung und Pseudonymisierung der Daten, bevor diese zur Ziel- oder Cloud-Anwendung transferiert werden und durch ein internes Schlüsselmanagement. Damit hat nur der Kunde selbst Zugriff auf die privaten Schlüssel. Dies stellt einen wesentlichen Vorteil gegenüber anderen Lösungen dar, Stichwort: Datenkontrolle.

Darüber hinaus lässt sich das eperi Gateway dank seiner transparenten Proxy-Architektur ohne größere Anpassungen in jede IT-Umgebung integrieren, woraus sich eine äußerst einfache Handhabung ergibt und zudem weder die zugrundeliegenden Systeme noch bestehenden Workflows angepasst werden müssen. Aber auch die angebotenen Verschlüsselungstechniken und -methoden, gepaart mit dem Template-Konzept, sorgen für eine flexible Anwendung der Verschlüsselung besonders im Hinblick von sensiblen Daten, die in Cloud-Anwendungen gespeichert und verarbeitet werden.

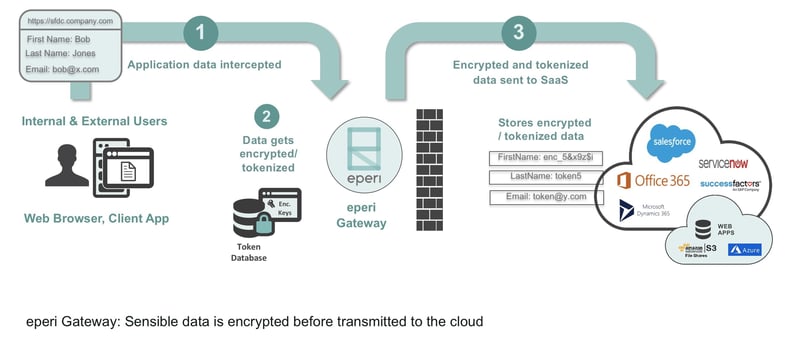

So funktioniert das eperi Gateway

Die wesentliche Eigenschaft des eperi Gateway ist in seiner „Vermittlerrolle“ begründet. Hierzu befindet es sich außerhalb der Cloud-Umgebung, deren Daten verschlüsselt werden sollen, entkoppelt also Cloud-Anwendungen von den Cloud-Daten. Zum anderen fungiert es als Reverse-, Forward- und API-Proxy, je nach Anwendung und Zugriffsszenario. Gleichzeitig ist das eperi Gateway „Hüter“ sämtlicher Schlüssel, die für das Pseudonymisieren und Verschlüsseln der Klartextdaten erforderlich sind. Das erlaubt sowohl externen als auch internen Anwendern einen transparenten, jederzeit sicheren Zugriff auf die Cloud-Daten. Transparent meint an dieser Stelle, dass die Verschlüsselung im Hintergrund für die Anwender keine spürbaren Auswirkungen hat und dass keine Installationen an Benutzer- oder Zielsystemen notwendig sind.

So fungiert das eperi Gateway als Proxy

Ein Proxy-Server ist ganz allgemein gesprochen ein Vermittler, der die Netzwerkkommunikation zwischen zwei Endpunkten übernimmt und dabei für ganz unterschiedliche Aufgaben zuständig ist. Im Falle des eperi Gateways gehören dazu beispielsweise das Verschlüsseln und Entschlüsseln der Daten, die zwischen den Endpunkten ausgetauscht werden.

Das eperi Gateway fungiert im Wesentlichen als Forward- und Reverse-Proxy. In diesen Fällen nimmt der Anwender aus seinem Netzwerk zuerst Kontakt mit dem eperi Gateway auf, übergibt diesem seine Daten, die es verschlüsselt und anschließend an die zugehörige Cloud-Anwendung übergibt. Das alles geschieht im Hintergrund, der Benutzer bekommt davon nichts mit.

In der entgegengesetzten Richtung nimmt das eperi Gateway als Proxy stellvertretend den Datenstrom entgegen, der von einer Cloud-Anwendung zurückkommt und entschlüsselt die darin verschlüsselten Daten, bevor sie an die Clients in Klartext weitergeleitet werden.

Arbeitet das eperi Gateway als Reverse Proxy, dann stellen die Kunden sog. Vanity URLs für den Zugriff auf die Anwendung zur Verfügung. Anstelle von beispielsweise https://www.cloud-anwendung.com ruft der Benutzer http://cloud-anwendung.firma.com auf. Bei der Forward-Proxy Konfiguration wird das eperi Gateway in die Browser bzw. Anwendungseinstellung als Proxy-Server eingetragen und im Hintergrund aufgerufen, sobald der Anwender das Zielsystem aufrufen möchte. Natürlich kann das eperi Gateway auch in die bestehende Proxy-Kette eingebunden werden, wenn es bereits Proxies im Unternehmen gibt.

Darüber hinaus kann das eperi Gateway über verschiedene API-Schnittstellen in bestehende Anwendungsarchitekturen eingebunden werden. Das ist beispielsweise dann erforderlich, wenn die Ver- und Entschlüsselung lediglich als vor- oder nachgeschalteter Prozess zum Einsatz kommt oder proprietäre Protokolle unterstützt werden müssen.

Exkurs: Die Funktionsweise des eperi Gateway Template-Konzepts

Aufgrund des zum Einsatz kommenden Template-Konzepts kann das eperi Gateway für nahezu beliebige Cloud- und Anwendungsumgebungen, also Datenbanken, Anwendungen und Dateisysteme, zum Einsatz kommen. Vorgefertigte Templates existieren zum Beispiel für Microsoft Office 365, Salesforce, Oracle und MS SQL-Datenbanken, sie können Out-of-the-Box oder mit nur wenigen Anpassungen sofort genutzt werden.

Die Templates legen fest, welche Felder in der Zielanwendung wie genau verschlüsselt werden. So kann für jedes definierte Feld die zu verwendende Verschlüsselungsmethode gewählt werden. Es kann zum Beispiel sein, dass eine Zielanwendung für ein bestimmtes Feld typkonforme Werte erwartet, wie etwa für die Aufnahme einer E-Mail-Adresse, oder dass ein Datum innerhalb eines bestimmten Wertebereichs liegt, zum Beispiel das Geburtsdatum oder die Postleitzahl. Eine gewöhnliche Verschlüsselung solcher Felder würde dann zum Fehler führen, von daher muss für solche Felder als Verschlüsselungsmethode die Tokensierung gewählt werden, in der klar festgelegt wird, nach welchem Schema typkonforme Ersatzwerte generiert werden.

Das Charmante an dem Template-Ansatz: Es handelt sich dabei um spezielle XML-Dateien, die auch ausführbaren Java-Code enthalten können, um auf diesem Weg das eperi Gateway um eigene Funktionen zu erweitern. Das gilt auch für Workflow-Definitionen. Damit legen die Templates auf Basis der BPEL (Business Process Execution Language) exakt fest, wie und wo Daten gespeichert und bearbeitet werden können.

Neben den bereits vorhandenen und auf die jeweiligen Anwendungen abgestimmten Templates lassen sich durch Kunden und Partner von eperi auch eigene Vorlagen erstellen. Dies geschieht mithilfe des Application Analyzer, woraus sich ergibt, dass das eperi Gateway die zu verschlüsselnden Daten automatisch im Datenstrom erkennt und nach vorgegebenen Pseudonymisierungsmethoden behandelt.

Fazit

Der Wahl der passenden Cloud-Datenschutzplattform kommt eine immer wichtigere Rolle zu. Daher ist es sicherlich eine gute Idee, die Funktions- und Arbeitsweisen der zugrundeliegenden Techniken zu kennen. Denn nur, wenn man als Firma versteht, wie und an welcher Stelle Daten verschlüsselt werden, entscheidet man sich man Ende auch für die passende Lösung. Und genau aus diesem Grund können Sie mit dem eperi Gateway nichts falsch machen, da es sämtliche Aspekte der Datenkontrolle, der Usability und des Datenschutzes optimal ausbalanciert. Und auch sonst noch interessante Ansätze und Vorzüge parat hält.

AUCH INTERESSANT: